Technische Informatik - Rechnernetze

Leistungskurs Informatik, Q3

Teil 5: ISO/OSI-Schichtenmodell der Kommunikation

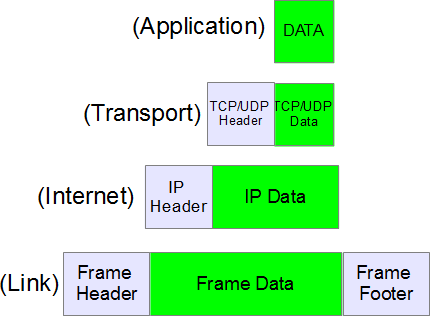

Das OSI-Schichtenmodell (Open Systems Interconnection Reference Model) versucht, den Ablauf von Kommunikation

zwischen Maschinen einheitlich

zu beschreiben. Schichtenmodelle dieser Art sind verbreitet, in der Regel gilt: In einem funktionierenden System

müssen alle Schichten repräsentiert sein, jede Schicht "kennt" nur benachbarte Schichten und baut nur auf

darunter liegende Schichten auf.

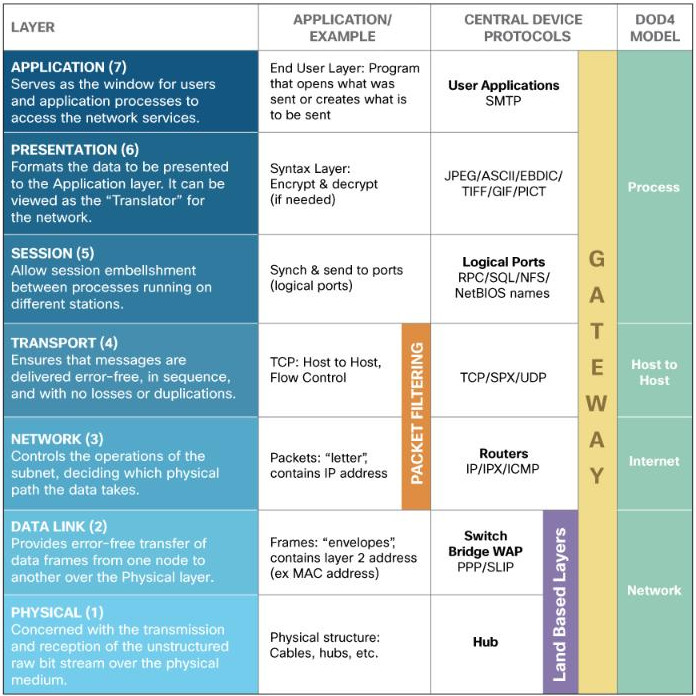

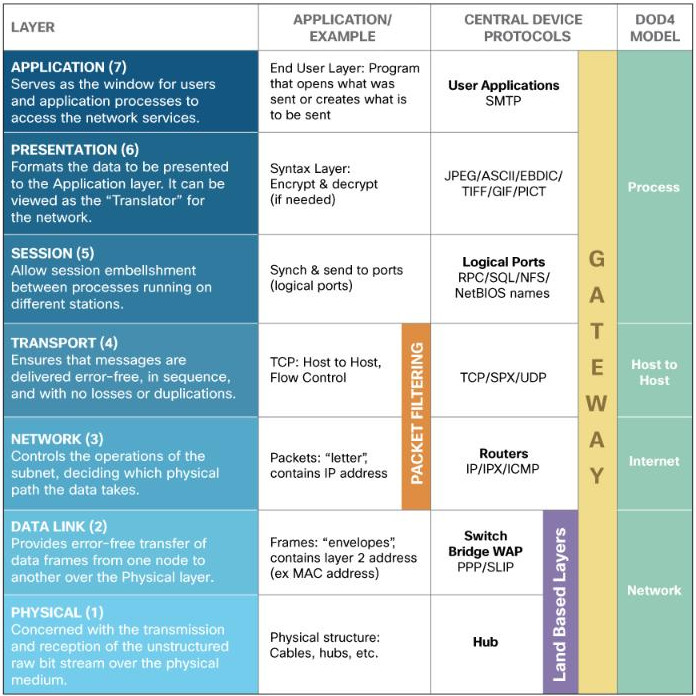

Bisher wurden bereits Elemente der untersten drei von sieben Schichten des OSI-Modells untersucht:

- Anwendungsschicht

- Darstellungsschicht

- Kommunikationsschicht

- Transportschicht

- Internetschicht

- Sicherungsschicht

- Bitübertragungsschicht

Wenn Sie also von einem IT-Menschen hören, es handle sich um ein Layer-8-Problem...

Die Abbildung rechts (Cisco Systems) fasst die Aufgaben der Schichten kurz zusammen, dieser

Artikel von Andreas Donner erklärt sie

ausführlicher.

Aufgabe 1

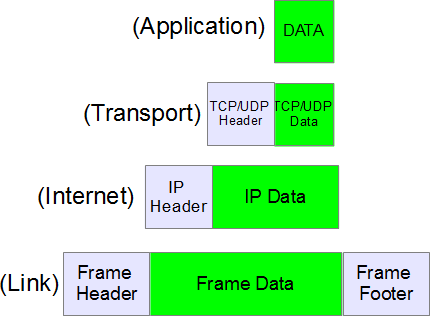

Erklären Sie anhand der nebenstehenden Abbildung

(Quelle),

in welcher Weise Schichten den darüber liegenden Schichten "Dienste zur Verfügung stellen" bzw. Dienste

darunter liegender Schichten nutzen.

Aufgabe 2

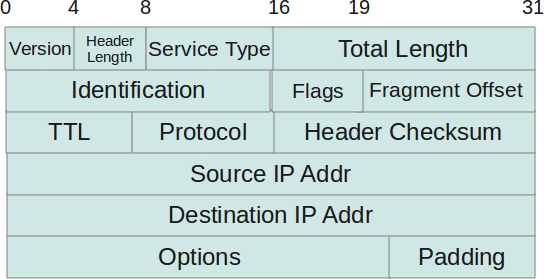

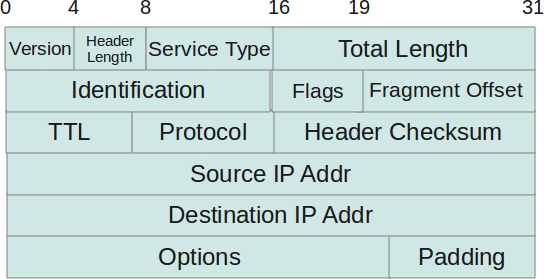

Rechts unten ist ein so genannter IP-Header abgebildet. Informieren Sie sich über die Bedeutung der

Felder im Header und erklären Sie, warum genau diese Felder für ein Protokoll der Netzwerkschicht

benötigt werden.

Aufgabe 3

Auf Transportebene wird im Internet fast immer TCP eingesetzt, auch hier gibt es einen Header. Recherchieren Sie

dessen Aufbau. Erklären Sie insbesondere das Auftreten eines "Ports" und das Fehlen von IP-Adressen in TCP.

Aufgabe 4

-

Finden Sie heraus, auf welcher Ebene des Stacks die Unterteilung der Daten in Pakete stattfindet.

-

Untersuchen Sie, auf welcher (Maximal-)Ebene Netzwerktechnik wie Switche und Router arbeiten.

-

Die Verschlüsselung von Daten steckt laut OSI in Layer 6. Analysieren Sie, ob sich das auch

auf Ebene 3 oder 4 verankern lässt. Welche Vor- und Nachteile ergeben sich für Anwender

dadurch, die Verschlüsselung "nach unten" zu verschieben?

Aufgabe 5

Wenn es auf hohe Datenraten ankommt (z.B. Echtzeitanwendungen, Spiele im LAN), wird UDP gern dem TCP

vorgezogen. Informieren Sie sich über die Unterschiede und begründen Sie.

|

|